Firewall на серверах Hetzner

На Hetzner серверах есть Firewall, он достаточно простой для понимания.

Сейчас все разберу как есть.

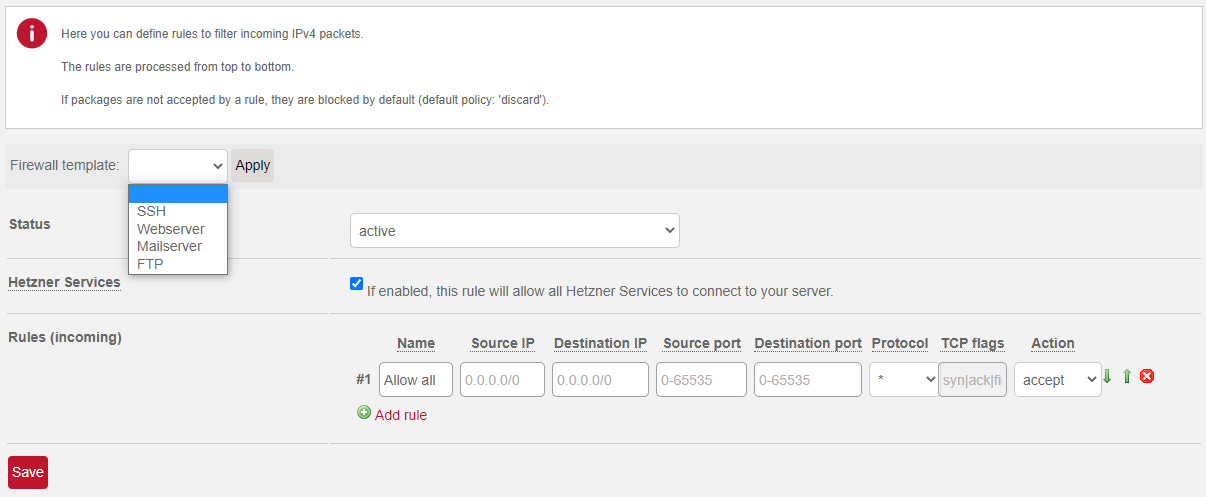

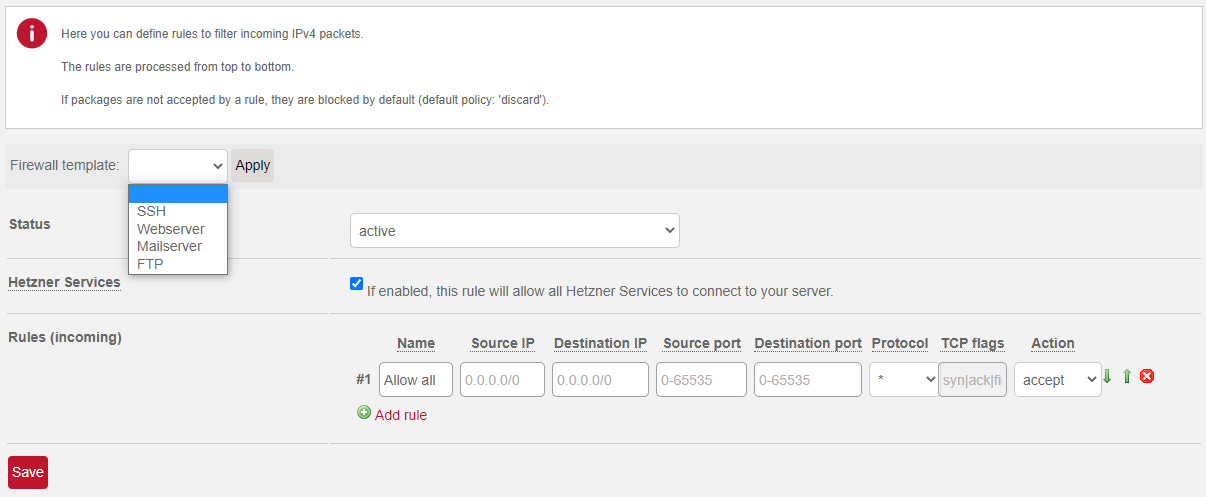

Шаблоны (Firewall template), это готовые щаблоны для файрвола, сразу с правилами.

Пункт: Hetzner Services, здесь все просто. Значит можно ли подключатся в обиход Firewall до сервера хецнер услугам или нет, там например Backup, DNS и прочее что есть.

Максимальное количество правил: 10.

Правила исполняются последовательно, тут тоже логически надо расставить все.

Name — Название правила.

Source IP — IP источника с какого идет подключение.

Destination IP — IP на сервере.

Их можно указывать как сетями например: 192.168.0.0/30 так и одиночными IP: 192.168.0.0

Source port — порт источника с какого идет подключение, можно указать много портов портов через запятую.

Destination port — порт на сервере, можно указать много портов через запятую.

Protocol:

* — все протоколы;

TCP — один из основных протоколов передачи данных интернета, предназначенный для управления передачей данных. Механизм TCP предоставляет поток данных с предварительной установкой соединения, осуществляет повторный запрос данных в случае потери данных и устраняет дублирование при получении двух копий одного пакета, гарантируя тем самым, в отличие от UDP, целостность передаваемых данных и уведомление отправителя о результатах передачи;

UDP — протокол передачи данных, без неявных «рукопожатий» для обеспечения надёжности, упорядочивания или целостности данных. Таким образом, UDP предоставляет ненадёжный сервис, и блоки могут прийти не по порядку, дублироваться или вовсе исчезнуть без следа. UDP подразумевает, что проверка ошибок и исправление либо не нужны, либо должны исполняться в приложении.

// от автора. В этом и особенность DDoS по этим протоколам, а именно UDP на играх;

GRE — протокол туннелирования сетевых пакетов;

ICMP — в основном используется для передачи сообщений об ошибках и других исключительных ситуациях, возникших при передаче данных, например, запрашиваемая услуга недоступна, или хост, или маршрутизатор не отвечают;

IPIP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с SourceIP — точкой входа в туннель, и Destination — точкой выхода из туннеля;

AH — обеспечивает целостность передаваемых данных, аутентификацию источника информации и функцию по предотвращению повторной передачи пакетов;

ESP — обеспечивает конфиденциальность (шифрование) передаваемой информации, ограничение потока конфиденциального трафика. Кроме этого, он может исполнять функции AH: обеспечить целостность передаваемых данных, аутентификацию источника информации и функцию по предотвращению повторной передачи пакетов.

Флаги для протокола TCP: syn, ack, fin, rst, psh, urg.

Здесь есть нюанс в том, что можно указывать логически по флагах.

| — это логический OR. Например если один с флагов равен syn или fin то его надо принять, значит будет вот так: syn|fin

& — это логический AND. Например надо принимать только несколько флагов, значит будет вот так: syn & ack

Действие: accept (разрешить) или discard (запретить).

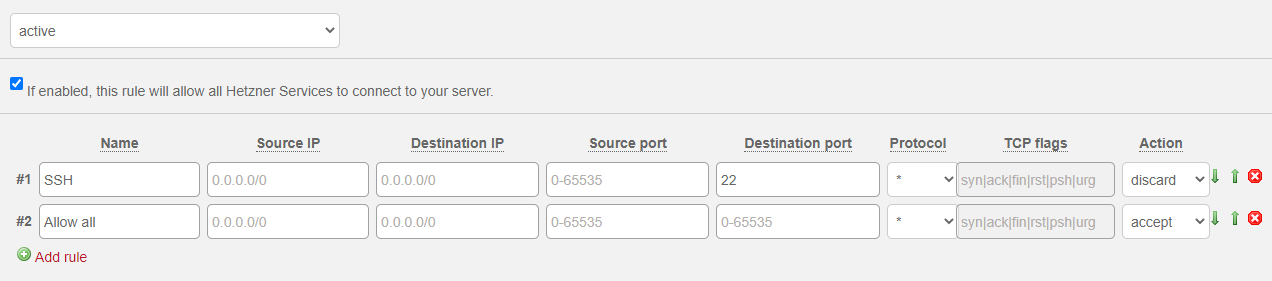

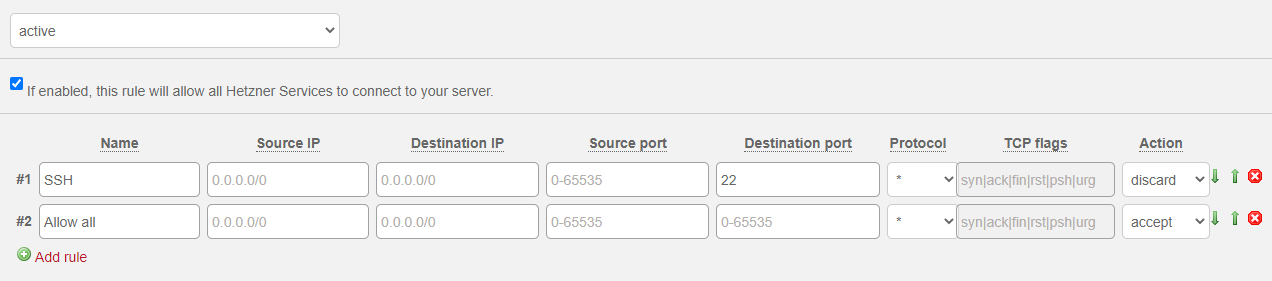

Например запретил подключение по SSH на сервер:

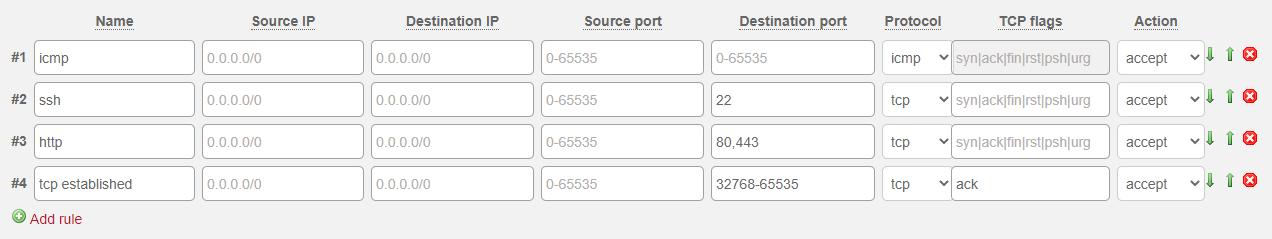

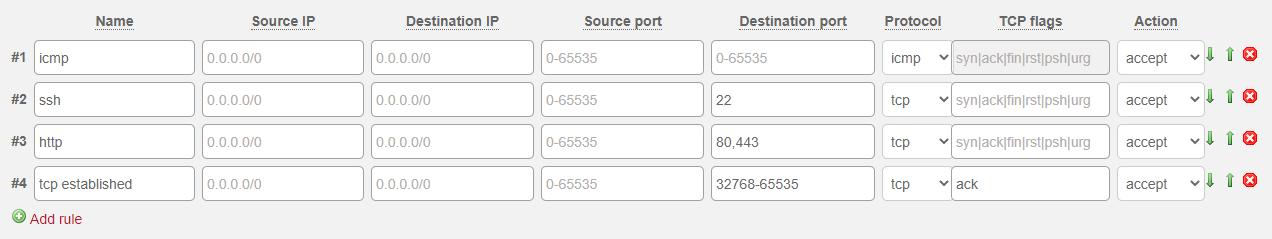

Пример настройки для сайта:

Firewall как конструктор с ним надо посидеть и продумать все.

Сейчас все разберу как есть.

Шаблоны (Firewall template), это готовые щаблоны для файрвола, сразу с правилами.

Пункт: Hetzner Services, здесь все просто. Значит можно ли подключатся в обиход Firewall до сервера хецнер услугам или нет, там например Backup, DNS и прочее что есть.

Максимальное количество правил: 10.

Правила исполняются последовательно, тут тоже логически надо расставить все.

Name — Название правила.

Source IP — IP источника с какого идет подключение.

Destination IP — IP на сервере.

Их можно указывать как сетями например: 192.168.0.0/30 так и одиночными IP: 192.168.0.0

Source port — порт источника с какого идет подключение, можно указать много портов портов через запятую.

Destination port — порт на сервере, можно указать много портов через запятую.

Protocol:

* — все протоколы;

TCP — один из основных протоколов передачи данных интернета, предназначенный для управления передачей данных. Механизм TCP предоставляет поток данных с предварительной установкой соединения, осуществляет повторный запрос данных в случае потери данных и устраняет дублирование при получении двух копий одного пакета, гарантируя тем самым, в отличие от UDP, целостность передаваемых данных и уведомление отправителя о результатах передачи;

UDP — протокол передачи данных, без неявных «рукопожатий» для обеспечения надёжности, упорядочивания или целостности данных. Таким образом, UDP предоставляет ненадёжный сервис, и блоки могут прийти не по порядку, дублироваться или вовсе исчезнуть без следа. UDP подразумевает, что проверка ошибок и исправление либо не нужны, либо должны исполняться в приложении.

// от автора. В этом и особенность DDoS по этим протоколам, а именно UDP на играх;

GRE — протокол туннелирования сетевых пакетов;

ICMP — в основном используется для передачи сообщений об ошибках и других исключительных ситуациях, возникших при передаче данных, например, запрашиваемая услуга недоступна, или хост, или маршрутизатор не отвечают;

IPIP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с SourceIP — точкой входа в туннель, и Destination — точкой выхода из туннеля;

AH — обеспечивает целостность передаваемых данных, аутентификацию источника информации и функцию по предотвращению повторной передачи пакетов;

ESP — обеспечивает конфиденциальность (шифрование) передаваемой информации, ограничение потока конфиденциального трафика. Кроме этого, он может исполнять функции AH: обеспечить целостность передаваемых данных, аутентификацию источника информации и функцию по предотвращению повторной передачи пакетов.

Флаги для протокола TCP: syn, ack, fin, rst, psh, urg.

Здесь есть нюанс в том, что можно указывать логически по флагах.

| — это логический OR. Например если один с флагов равен syn или fin то его надо принять, значит будет вот так: syn|fin

& — это логический AND. Например надо принимать только несколько флагов, значит будет вот так: syn & ack

Действие: accept (разрешить) или discard (запретить).

Например запретил подключение по SSH на сервер:

Пример настройки для сайта:

Firewall как конструктор с ним надо посидеть и продумать все.

0 комментариев